假Google、雅虎的轉址、釣魚郵件資安事件頻傳

Gmail、雅虎拍賣出現釣魚郵件,內嵌惡意網頁比例變高,也有越來越多駭客利用自動轉址功能,將網頁直接導向惡意網頁。要杜絕類似的攻擊,定期修補漏洞、不連可疑網址、查網域名稱是自保之道。

當企業對大型搜尋和入口網站依賴日深同時,有越來越多的駭客假冒Google、Yahoo等提供的服務,趁機竊取使用者帳號、密碼。近來除發現Gmail、雅虎郵件都出現偽冒的釣魚郵件外,資安廠商CiscoIronPort也發出警告,近期透過Google、雅虎公開的轉址服務,連結到惡意網頁的比例有逐漸升高的趨勢。

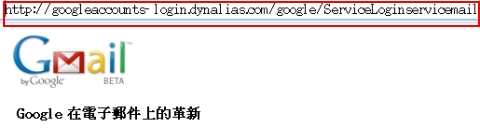

Gmail釣魚郵件以提升郵件容量為餌多數人都知道Gmail提供大容量免費信箱服務,但這個大容量究竟是多少,不見得有許多人清楚。日前就有駭客假冒Gmail小組發信給特定對象,表示可將郵件儲存容量從4GB提升到6GB外,並提供一個看似是Gmail官方連結的連結(mail.google.com/mail/updateservices),但若從釣魚郵件點選此一網址後,則會被導引到其他的惡意網址(googleaccounts-login.dynalias.com/google/ServiceLoginservicemail&passivetrue/Fmail.google.com3Dl

網駭科技資安技術顧問曾信田表示,這個假網址會自動導引到特定的惡意網頁,該惡意網頁內含針對IE瀏覽器MS-06014漏洞的iFrame攻擊。他指出,進一步查詢該惡意網頁發現,該網域為臺灣某一高科技產品代理商的網址,顯見該公司網域已經成為駭客的跳板。曾信田進一步分析攻擊來源發現,這些來源IP與去年12月網駭科技偵測到的網軍攻擊IP,都是來自中國同一省分,該攻擊是否會擴大仍有待觀察。

除了駭客假冒Gmail工作小組發送釣魚郵件之外,雅虎奇摩拍賣也在討論區公布,有不法份子假冒雅虎奇摩名義發送「Yahoo!奇摩用戶緊急安全通知」的電子郵件,內含釣魚網址,企圖竊取雅虎奇摩會員的帳號與密碼。雅虎奇摩也在討論區公開表示,不會發送任何緊急安全通知的電子郵件外,目前駭客最常使用的欺騙手法包括:透過網站名稱與雅虎奇摩相似的釣魚網站,或者是偽裝寄送匯款通知,卻內藏木馬程式等手法,欺騙網友受騙上當。

垃圾郵件內含惡意網頁轉址連結CiscoIronPort日前發表的資安警告中也指出,Google、雅虎提供的自動轉址功能遭駭客濫用。IronPort臺灣暨華南區技術顧問總監林育民表示,.這個手法在過去2個月逐漸增加,「全世界大約有1%的垃圾郵件,隱含這種轉址攻擊的網址連結,使用者若沒察覺,就會連結到惡意網頁。」他說,駭客將合法的網頁利用轉址的功能,把使用者的連線自動轉址到惡意網頁。

另外,林育民也提醒,Google特有的好手氣(I’mFeelingLucky)服務也遭到駭客濫用。網路使用者若使用好手氣服務,會針對所有搜尋結果,直接轉址到搜尋結果的第1個。駭客可以透過在搜尋結果加上惡意轉址參數,連結到惡意網頁。目前除了Google外,包括雅虎、AOL等入口網站都提供類似的轉址服務。

曾信田表示,要杜絕類似的攻擊,除了必須經常修補系統漏洞之外,定期清楚掃描惡意程式、更改密碼,不失為可以預防的方式之一。林育民則指出,不亂點可疑連結是最佳的自保之道,若對連結網址存疑時,則可進一步檢查可疑網址的網域名稱,不失為一種預防的方式。

QUOTE:

Gmail釣魚郵件手法分析流程圖

從近期發現的Gmail釣魚郵件中,可以看到駭客將釣魚網頁頁面做的跟正牌Gmail頁面幾乎一模一樣之外,釣魚郵件內容以既有的Gmail服務做延伸,容易讓人一時不查受騙上當。

QUOTE: 從釣魚網頁提供的連結網址進行連線,網頁頁面與正版Gmail網址相似度幾近99.9%。差別在於第1個斜線之前的網址,雖然跟Google有類似的字眼,卻不是Google。再者,一般的Gmail頁面不會出現Google帳戶更新驗證的字眼。 若檢視該網頁的原始碼,這些程式碼都經過編碼,看起來就是一堆亂碼,看不出特殊之處。

若檢視該網頁的原始碼,這些程式碼都經過編碼,看起來就是一堆亂碼,看不出特殊之處。

QUOTE: 若將該網頁原始碼經過解碼後,就可以發現,在網頁程式碼的第511行中,被植入2個原本不應該存在的iFrame。若從該釣魚郵件連到此一連結,只要一連到該網頁就被植入iFrame。